Sinds een paar dagen zijn er grote zorgen over een nieuw ontdekte kwetsbaarheid met de naam Log4Shell. Dit artikel kan betrokken beheerders en ICT-managers verduidelijking geven rondom de feiten en risico’s van de kwetsbaarheid.

De belangrijkste kenmerken van de kwetsbaarheid log4Shell:

Risico: Kritiek

Kwetsbaar: versies van Log4J < 2.15.0

Taal: Java

Werkt op ontvangende LOG-servers, kan daar een Shell openen, vandaar de naam Log4Shell

Korte samenvatting:

Log4j is een stuk software dat gebruikt wordt voor logging. Als de software gebruikt wordt en openstaat naar het internet, dan kan een hacker de server mogelijk direct overnemen. Dit heet een zero-day exploit. In dit artikel wordt uitgelegd waar de Log4j kwetsbaarheid voorkomt en wat je kan doen om dit te onderzoeken.

Log4Shell komt wel voor in:

- Omgevingen van grote bedrijven die externe logging gebruiken. Dit is een grote lijst bedrijven waaronder Apple, Twitter, Elastic, VMware, Sommige specifieke apps van Apache, LinkedIn, Google en bedrijven die zelf logservers hebben die webexposed zijn.

- De leveranciers van grote bedrijven. Indirect zijn dus verreweg de meeste bedrijven geraakt door deze kwtsbaarheid omdat de lijst van getroffen diensten en software enorm is en groeit.

De lijst per 12 december van de belangrijkste software/ Cloud leveranciers is:

Apple

Tencent

Steam

Twitter

Baidu

DIDI

NetEase

CloudFlare

Amazon

Tesla

PaloAlto Panorama

ElasticSearch

Minecraft

PulseSecure

VMWare

Blender

Google

Webex

LinkedIn

VMWarevCenter

Log4Shell komt NIET voor in:

- De meeste Windows omgevingen, dus IIS/ Azure gebaseerde sites

- Gewone Apache gebaseerde webservers, dus 99% van alle gewone webservers van websites.

Hoe weet je of je deze kwetsbaarheid hebt?

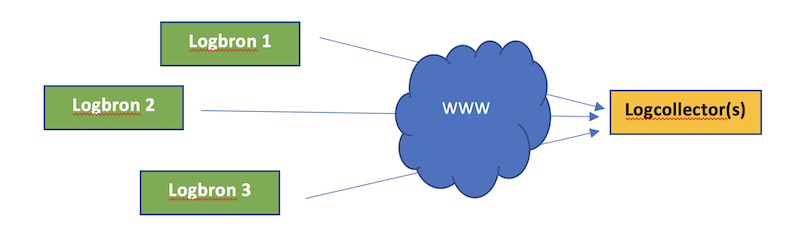

Hieronder is een schema opgenomen van hoe logsystemen werken. In onderstaande schematische weergave zijn de bronnen (groene blokjes) niet kwetsbaar, alleen de ‘verzamelaar’ kan kwetsbaar zijn als deze op Java geprogrammeerd is en als er de Log4j software wordt gebruikt (Oranje blokje).

Het risico is dus met name aanwezig:

- Aan de ‘ontvangende kant’ van logs

- Als deze ontvanger een poort/poorten op internet open heeft staan

- Als de logsoftware Java is en de applicatie log4j bevat

- Als deze applicatie nog niet is geupdate naar de laatste versie

Weet je niet of je deze software gebruikt dan kun je dat ontdekken door in te loggen in elke server van het bedrijf;

Als het linux is: open je een terminal en type je:

>sudo find / -name ‘log4j*’

Komen er geen regels? Dan ben je op deze machine veilig.

Als het systeem windows is: dan kan je als eerste kijken of Java draait, zo ja kun je via ‘Windows search’ zoeken op ‘log4j’.

Een andere methode is om de servers waarvan je weet dat die loggen, van buiten te scannen. Nessus heeft ondertussen een scanmodule klaar. Je kan eventueel de URL’s naar ons e-mailen, dan kunnen wij de test uitvoeren om vast te stellen of u kwetsbaar bent. We rekenen hier wel kosten voor maar de test kan snel uitgevoerd worden.

Wat moet je doen?

Stap 1 is dus: ga na of je servers hebt die loggen of software/hardware hebt van en van de producten in deze lijst(en):

Stap 2:

Houd de komende dagen de meldingen van leveranciers van met name logging en security-producten in de gaten. Verder is het verstandig om op alle accounts waar geen Multifactor aanwezig is, en die betrokken zijn bij de kwetsbaarheid, de komende dagen de wachtwoorden aan te passen.

Heb je nog vragen of zijn er zaken onduidelijk in dit bericht? We horen het graag. Neem dan vooral contact op.

Dit artikel is geschreven voor Arnoud Bruinsma, Forensisch Onderzoeker en Cyber Security Consultant van Business Security Management BV, www.bsm.nl

Er kunnen aan dit artikel geen rechten worden ontleend. Het is een hulpmiddel, maar aanpassingen en controles aan systemen zijn voor de verantwoordelijkheid van de persoon/personen die de aanpassingen doorvoeren. Een dergelijke kwetsbaarheid komt maar een paar keer per jaar voor en de inzichten kunnen van dag tot dag verschillen. Dit artikel geeft de stand op 12 december 2021 zo goed mogelijk weer.